중요한 개념과 단어 설명은 TTA 한국정보통신기술협회 및 용어 설명 사이트를 참고하였습니다.

https://terms.tta.or.kr/main.do

http://www.ktword.co.kr/index.php

Wiki(https://www.wikipedia.org/)와 copilot의 도움도 받았음을 밝힙니다.

<목차>

- Security

- Security Attack

- Wireless LAN security

- Cipher

- TMN

- 디지털 서명 알고리즘

1. Security

1) 정보보안의 3원칙

- 보안 목표 = C.I.A Triad (보안 삼각형) (정보의 CIA)

| Confidentiality (기밀성) | 정보를 오직 인가된 사람들에게 만 공개 |

| Integrity (무결성) | 정보가 원 그대로 변형 없이 전달됨 |

| Availability (가용성) | 필요시 원하는 자원에 즉시 접근 / 사용 가능 |

2) 네트워크 보안

- 계층별 보안 프로토콜

* 2 계층 (링크계층) : 802.1x(EAPoL), 802.11i, EAP 등

* 3 계층 (망계층) : IPSec 등

* 4 계층 (전송계층) : TLS, DTLS 등

* 7 계층 (응용계층) : DNSSEC, RADIUS, SSH, Kerberos 등

- 보안공격 유형

* 가로막기 (Interruption), 가로채기 (Interception), 도청 (Eavesdropping),

불법변조 (Modification), 위조/위변조 (Fabrication) 등

- 주요 보안 측면

* 인증, 암호화, 무결성

| 주요 보안 방법 | 설명 |

| 방화벽 (Firewall) | 외부 네트워크(인터넷)으로부터 내부 시스템을 보호 보안 장치 및 기능을 망라한 하드웨어와 소프트웨어의 결합 전달되는 트래픽을 유형별로 제한(필터링)하는 일종의 라우터로써 통합 구현 |

| 인증 (Authentication) | 사용자가 자신이 주장하는 사람인지, 자원에 접근할 자격이 있는지를 확인하는 과정 |

| 가상사설망 (VPN) | 공중망(주로,인터넷)을 통해 가상으로 구현된(확장시킨) 사설 네트워크 공중망을 마치 확장된 전용 사설망 처럼 사용 공중망을 통해 사적인 트래픽을 비교적 안전하게 통과시키게 됨 |

| 침입탐지시스템 (IDS) | 지역 네트워크나 호스트에 위치하여 그 지역 내 호스트 또는 네트워크에 대한 침입을 즉시 탐지하고 이에 즉각 대처할 수 있도록 관리자에게 통보하는 시스템 |

* NAC (Network Access Control) : 네트워크 접근 제어

- 조직의 네트워크 보안을 강화하기 위해, 사용자 및 장치의 접근을 세밀하게

통제하는 보안 솔루션

3) 어플리케이션 보안

- 주요기술 -> PGP, S/MIME 등

4) 시스템 보안

- 중앙 또는 로컬에 저장된 비밀정보 등이 제3자에게 누출,파손,오동작 등을

방지하는 기술

- 보안 관리 요소 : 계정 관리, 세션 관리, 접근 제어, 권한 관리, 로그 관리,

취약점 관리 등

- 보안 방법 : 서버 보안, 바이러스 백신, 보안관제시스템 등

2. Security Attack

| 종류 | 설명 |

| Snooping (스누핑) | - 네트워크 상에 떠도는 중요 정보를 획득하는 행위 - 스누핑은 프로토콜 분석용 소프트웨어를 지칭 - Snoop 라는 명칭은 과거 Sun Microsystems 제품인 Solaris 8에 포함된 프로토콜 분석용 소프트웨어를 지칭하기도 함 - IGMP Snooping 라우터와 호스트 사이에 있는 스위치가 IGMP 메세지들을 들을 수 있게하는 기능 |

| Sniffing (스니핑) Sniffing / Eavesdropping / Wiretapping (도청,엿듣기) |

- 통신로 상에서 엿듣기를 통해 몰래 데이터를 획득하는 행위 - 전화 통화 등 도청 또는 감청이라고하는 영문표기로는 Eavesdropping 또는 Wiretapping을 주로 사용 - [네트워크 보안 분야] 스누핑(Snooping) 및 스니핑(Sniffing)이 거의 같은 의미를 뜻하나, 몰래 엿듣는 의미 : `스니핑`을 주로 많이 쓰고, 합법적 청취 의미 : `스누핑`을 주로 씀 - Sniffing(스니핑) 관련 주요 S/W 도구들 원래 스니핑은 네트워크를 분석하기 위한 합법적인 `패킷 캡처` 도구를 지칭하였음 Tcpdump, Snoop, Sniffer, Sniffit 등 Packet Sniffer라는 일련의 도구들이 물리적 선(Wire)상에 떠다니는 모든 패킷들을 캡쳐하고 이 패킷들을 디코딩(해독 분석)할 수 있음 - 패킷 스니핑 보안공격에 대한 주요 방어 수단 * 평문 패킷의 암호화(Encryption) * LAN 세그먼트를 보다 국지적으로 세분화시킴 * 인증(Authentication) |

| 스푸핑 (spoofing, 속이기) | - 승인받은 정당한 사용자인척 시스템에 접근. 인터넷 주소, 사용자 ID 등을 날조함으로써(다른 척 속여서) 추적을 피함 - 스푸핑의 대표적인 예 * IP 스푸핑 (IP 패킷의 송신측 주소를 위조사칭) 또는 MAC 주소 스푸핑 등을 들 수 있음. 대표적인 스푸핑 공격 대상 : IP 주소, MAC 주소, 포트 등 - MAC 주소 스푸핑 (MAC Address Spoofing) * 이더넷 프레임의 발신 MAC 주소를 가공의 상이한 여러 MAC 주소로 속여 발송함 - ARP Spoofing * 동일 로컬 네트워크 내 공격자가 가짜 ARP 응답을 지속적으로 보내어 상대 노드들의 MAC 주소 테이블 값을 자신의 MAC 주소로 수정하게 만들어 메세지 가로채기 등 가능 - IP Spoofing * IP 패킷 내의 발신 IP 주소를 도용, 허가된 사용자인 것 처럼 위장하여 접근을 시도 - TCP/IP (window size) Spoofing * TCP 세션 수립 시, 전송 윈도우 크기나 패킷 특성을 조작 비정상적 연결 흐름 유도 또는 세션 하이재킹 가능 - Login Spoofing * 실제 로그인 화면을 정교하게 모방한 가짜 화면을 보여줌 - TCP Sequence-Number Spoofing * TCP 연결 시 사용하는 시퀀스 번호를 예측하거나 조작 - DNS Spoofing * DNS을 속여 사용자가 의도한 도메인이 아닌 공격자가 설정한 악성 웹사이트로 유도 |

| DDoS (Distributed Denial of Service ) 분산서비스 공격 | 2000년도에 출현한 서비스거부(DoS) 공격의 또 다른 형태로써 1대의 공격 시스템이 1대의 공격 대상 시스템을 삼는 것과는 달리 인터넷에 연결된 수많은 호스트들을 이용해 단일 사이트에 대한 Flooding 공격 - DoS 공격의 종류 * Syn 플러딩 공격 - 제대로 완성되지 않은 TCP 연결요청을 무수히 만들어서 결국 정당한 연결요청을 처리 할 수 없게 만드는 공격 * Ping Flooding (스머프 공격, Smurf Attack) - 여러 호스트가 특정 대상에게 다량의 ICMP Echo Request(반향 응답)를 보내게 하여 서비스 거부를 유발하게하는 공격 * Teardrop - 데이터를 전송하기 위해서 packet을 분할하고 시퀀스 넘버를 생성하는데, 이러한 시퀀스 넘버를 조작하거나 중첩시켜서 패킷화된 데이터를 재조합할 때 혼란을 일으켜 내부에 과부하를 발생 시키는 공격 방법 - DDoS 공격 툴 * TFN, Trinoo, 슈타첼즈라트 - DoS 방어 방법 * 트래픽 모니터링 (임계값 초과시 특정 IP주소 차단 등) * 자동입력방지문자 사용 등 |

| LAND (Local Area Network Denial) Attack |

송신주소와 수신주소를 같도록 위변조하여 서비스 거부를 하게 만드는 공격 방법. 동일 IP 주소 간에 통신 여부를 체크하는 방법으로 공격을 회피할 수 있음 |

3. Wireless LAN security

- 무선 LAN의 보안 규격 변천 (Wi-Fi Alliance)

* WEP (초기) -> WPA (2003) -> WPA2 (2004) -> WPA3 (2018)

- 무선 LAN의 보안 원칙 : 분리 보안

* `인증` 및 `암호화`를 원칙적으로 구분

- 인증 (Authentication) : 무선 네트워크로 접근하는 사람/기기의 신분 확인

- 암호화 (Encryption) : 무선 구간에서 데이터의 보호

* 인증 및 암호화의 완벽한 분리 : 802.11i (2004년)

| 구분 | 설명 |

| WEP | - 평문 공격에 취약 RC4가 보안에 취약점이 있다고 보고되어 40 비트 키를 사용하고 있는 정도의 암호 키로는 완벽한 보안에 역부족이라고 지적됨 - 동일 암호 사용 공중망에서의 AP를 사용시 WEP는 다수 사용자가 동일 암호 키를 사용하게되어 개별 사용자에 대한 보안을 할 수 없음 |

| WPA | 암호화 방식인 TKIP가 일부 결함으로, 이미 깨진 암호 알고리즘이 되버림 |

| WPA2 | - 2004년 802.11i 제정 직후 Wi-Fi Alliance에서 802.11i와 거의 같은 내용을 갖는 보안 인증 심사규격 명칭 - 암호화 방식 : AES - CCMP - 인증 방식 : 802.1x/EAP (EAP-PEAP, EAP-FAST, EAP-AKA 등) - 이전과는 다른 새로운 하드웨어 필요 |

| WPA3 | - WPA3 (Wi-Fi Protected Access 3) (2019년8월) - 기존 WPA2의 확장 - 기존 취약한 프로토콜 사용 금지 - management frame protection (MFP) 사용 의무화 등 - WPA3-Personal : 사전 공격에 대처토록 simultaneous authentication of equals(SAE) 사용 - WPA3-Enterprise : 암호키 길이 192 비트 |

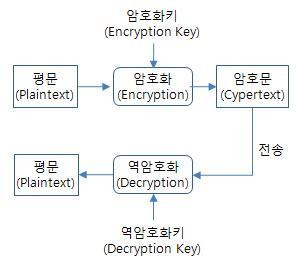

4. Cipher

1) 대칭키 방식 / 공용키 방식 / 비밀 키 방식 (Secret Key)

- 암호화 및 복호화에서 같은 키를 사용하는 방식 : DES, AES, IDEA

비밀을 서로 공유, 기호를 대체하거나 치환하는데 기반을 둠

- 처리 속도가 빠르나, 키 관리가 어려움

- IPSe, IoT 등에서 활용

- 필요한 키 개수 = n(n-1)/2

- SEED : 우리나라에서 독자 개발한 128비트 대칭키 암호화 기술.

국제 표준으로 채택됨.

* IDEA (국제 데이터 암호화 알고리즘(International Data Encryption Algorithm) :

스위스에서 1990년 Xuejia Lai, James Messey가 만든

PES(Proposed Encryption Standard)를 개량하여, 1991년에 제작된 블록 암호

알고리즘이다.

현재 가장 안전하고 최고라고 여겨지는 알고리즘으로, 블록 초당 177Mbit의 빠른

처리가 가능하다.

그러나 0이 많이 들어간 키 같은 특정 키에 대해서는 취약하다.

IDEA은 PGP 버전 1에서 쓰인 안전하지 않은 BassOmatic 알고리즘을 대신하여

PGP 버전 2에서 쓰인 암호화 알고리즘이다.[2]

2) 비대칭키 방식 / 공개키 방식 (Public Key)

- 암호화 및 복호화에서 다른 키를 사용하는 방식 : RSA, ECC, Elgamal

개별적 비밀을 각자 보존, 숫자를 다른 숫자로 변경하기 위해 수학적 함수의

사용에 기반을 둠

- 처리속도는 느리나, 키 관리가 용이함

- SSL/TLS, PKI, 공인인증서 등에서 활용

- 필요한 키 개수 = 2n

5. TMN (Telecommunication Management Network)

- 전기통신 망과 통신 서비스를 관리하기 위해 운용시스템(Operation System)과

통신망 구성장비들을 표준 인터페이스로 연결하고 이 인터페이스를 통해 필요한

관리정보를 상호교환하는 논리적 구조로써 체계적으로 전기통신망 관리를 지원하는

하부구조 (ITU-T M.3010 권고안 참조)

- TMN 기본 개념

* TMN은 서로 다른 여러 접속을 통해 전기통신망의 정보를 상호 교환하고 운용을

제어할 수 있는 인터페이스를 갖는 독립된 형태의 네트워크로써 물리적인 개념이

두드러지나 오히려 국제 표준 또는 권고를 기반으로 하는 TMN의 구현과 시스템

개발을 위한 지표와 하부구조를 제공하는 광의의 개념으로 운용시스템간의 연동을

지원하는 표준 인터페이스, 데이타구조와 관련된 모든 데이타 및 정보 수집을 위한

개방형 접속등을 제시함

- TMN 관리기능 영역

* 관리기능을 다음과 같이 5가지로 분류

장애관리, 과금/계정관리, 구성관리/명칭관리, 성능관리, 보안 관리

6. 디지털 서명 알고리즘

1) 키 생성 알고리즘 (Key Generation)

* 공개키(Public Key)와 개인키(Private Key) 쌍을 생성

* 역할: 개인키는 서명에 사용

공개키는 서명의 유효성 검증에 사용

* 출력: (PublicKey, PrivateKey)

2) 서명 알고리즘 (Signing)

* 입력: 메시지와 개인키

* 메시지를 기반으로 디지털 서명 생성

* 출력: 서명(Signature)

* 수학적으로는 보통 Signature = Sign(PrivateKey, Hash(message))

3) 검증 알고리즘 (Verification / Proof)

* 입력: 메시지, 서명, 공개키

* 서명이 메시지에 대해 유효한지 확인

* 출력: true (유효함) 또는 false (위조됨)

* 수학적으로는 보통 Verify(PublicKey, message, Signature) → true/false

| 구분 | 키 생성 | 서명(Signing) | 증명(Verification) |

| 입력 | 없음 (랜덤 시드) | 메시지, 개인키 | 메시지, 서명, 공개키 |

| 출력 | 공개키, 개인키 쌍 | 서명(Signature) | 유효/무효 결과 |

| 주요 연산 | 소수 생성, 타원곡선 등 | 해시 + 개인키 연산 | 해시 + 공개키 연산 |

| 사용 주체 | 서명자 | 서명자 | 수신자 (검증자) |

'자격증 > 정보통신기사' 카테고리의 다른 글

| 기본이론 - 정보전송(11) - 논리회로 (0) | 2025.05.25 |

|---|---|

| 기본이론 - 정보설비기준 (0) | 2025.05.24 |

| 기본이론 - 정보시스템운용(2) - DBMS, Storage, RAID, NTP, SNMP (0) | 2025.05.24 |

| 기본이론 - 정보시스템운용(1) - server, VM, Cloud, VPN (4) | 2025.05.24 |

| 기본이론 - 정보통신네트워크(5) - 4G, 5G, DMB (0) | 2025.05.23 |